대학생「J」은 미처 출력하지 못한 자료를 USB에 담아 서둘러 학교 앞 인쇄소를 찾았다. 다행히 출력한 자료와 함께 수업 시간에 늦지 않게 강의실에 도착한 그녀는 뿌듯한 마음으로 노트북을 켜고 USB를 연결했다가 깜짝 놀랐다. USB 에 있던 파일이 전부 사라진 것. 분명 좀 전까지는 아무런 문제가 없었는데 이게 어떻게 된 일일까.

컨퍼런스에서 발표를 맡게 된「K」과장은 자료를 조금 수정도 할 겸 리허설 시간보다 일찍 행사장에 도착했다. 이 행사장은 발표 자료를 발표자 포디엄에 직접 USB를 꽂아 연결할 수 있도록 되어 있어 그 자리에서 수월하게 자료 수정도 마칠 수 있었다. 무사히 발표를 마치고 사무실로 복귀한 「K」과장은 업무용 노트북에 USB에 저장해온 발표자료 최종본을 옮겨 놓았다. 그런데 며칠 뒤 사내 보안 팀에서 연락이 왔다. 「K」과장의 컴퓨터를 통해 사내에 악성코드가 확산했다는 것이다.

최근 개인용 클라우드 서비스 이용이 늘고 있지만 여전히 자료 백업이나 공유 등을 위해 USB를 이용하는 사람들이 많다. 외장하드에 비해 휴대가 간편하고 클라우드 서비스와 달리 인터넷이 연결되지 않아도 자료 이동이 가능하기 때문이다. 그러나 대표적인 이동식 저장매체인 USB가 뜻하지 않게 ‘악성코드 이동 매체’가 될 수 있다. 게다가 개인의 자료만 망쳐놓는 것이 아니라 회사, 심지어 사회 전반을 위협하는 보안 사고를 불러올 수도 있다.

평소처럼 ‘연결’만 했을 뿐인데, 악성코드 감염이라니!

카페나 도서관의 공용 컴퓨터나 전자교탁 등 다수의 사람이 이용하는 시스템에 USB를 연결할 때에는 주의를 기울여야 한다. 깨끗했던 내 USB에 악성코드가 숨어들 수 있기 때문이다. 불특정 다수가 사용하는 공용 시스템은 보안 관리가 허술한 경우가 대부분으로, 많은 사람들이 다양한 목적으로 이용하는 만큼 악성코드에 감염될 확률이 높다.

게다가 이렇게 감염된 USB를 집이나 회사의 PC에 연결하면 고스란히 2차 피해로 이어지기 십상이다. 특히 PC의 이동식 저장매체 자동 실행 기능이 켜져 있는 상태라면 USB를 포트에 꽂자마자 자동으로 USB가 시스템에 연결된다. 바로 이 점을 이용한 것이 ‘오토런(Autorun) 바이러스’다.

USB와 같은 이동식 저장 매체에는 시스템에 자동으로 인식되도록 하기 위해 ‘Autorun.ini’와 같은 파일을 갖고 있는데, USB에 유입된 악성코드가 이 파일을 변이하여 악성 행위를 수행한다. 주로 폴더를 ‘숨김’ 상태나 ‘바로가기’로 바꿔놓기 때문에 사용자들이 악성코드 감염 여부를 미처 인식하지 못하는 경우가 대부분이다. 이런 이유로 보안 전문가들은 이동식 저장매체의 자동 실행 기능을 비활성화할 것을 당부하고 있다.

간단히 PC 설정만 변경하거나 V3의 기능을 활용하면 USB로 인한 악성코드 감염 피해를 예방할 수 있다.

1. USB 자동 실행 기능 꺼두기 (※윈도우 10 기준)

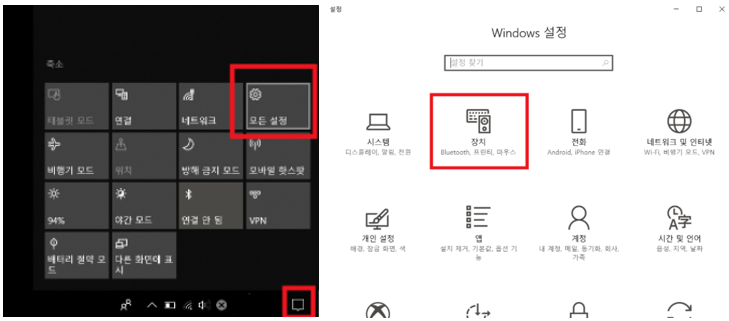

1) [모든 설정] 클릭 > 장치

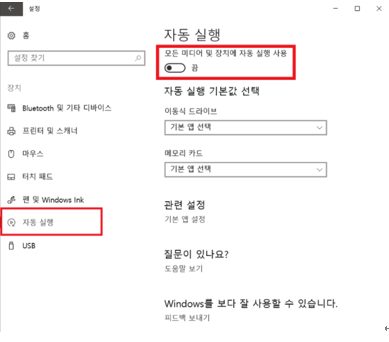

2) 자동 실행 > ‘모든 미디어 및 장치에 자동 실행 사용’ 끔

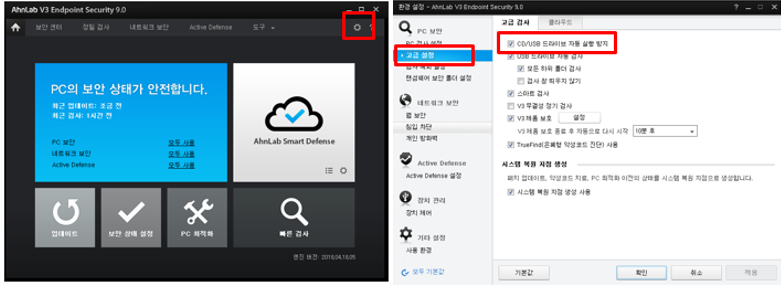

2. V3 기능 활용해 USB 자동 실행 방지하기

V3의 'CD/USB 드라이브 자동 실행 방지' 옵션은 이동식 저장 장치를 삽입할 때 자동 실행되지 않도록 OS 설정을 변경하는 기능이다. 이 기능을 이용하는 방법은 ‘설정(톱니바퀴 아이콘) > [고급 설정]’에서 'CD/USB 드라이브 자동 실행 방지' 를 선택하면 된다.

또 V3의 ‘USB 드라이브 자동 검사’ 기능을 활성화(체크)해두면 더욱 안전하게 USB를 이용할 수 있다.

회사부터 사회기반 시설 감염까지, 범인은 나?!

USB를 통한 악성코드 감염은 ‘나 한 사람 만의 문제’로 끝나지 않을 수도 있다. 악성코드에 감염된 내 USB가 내 자료나 PC를 못쓰게 만드는 것에서 끝나지 않고 회사 또는 사회를 마비시킬 수도 있다는 의미다. 이런 사례가 실제로 여러 차례 확인된 바 있다.

USB를 통한 사회기반시설 공격 사례로 가장 잘 알려진 것은 이란 부셰르 원자력발전소의 악성코드 감염 사건이다. 2010년 이란의 부셰르 원자력 발전소와 나탄즈 우라늄 농축시설의 핵 개발용 원심분리기 1000여 대가 ‘스턱스넷(Stuxnet)’이라는 악성코드에 감염돼 심각한 장애가 발생했다. 조사 결과, USB를 통해 스턱스넷 악성코드가 폐쇄망 환경에서 운영 중인 발전소 통제 시스템인 SCADA 시스템을 감염시킨 것으로 드러났다. USB를 통해 감염된 스턱스넷 악성코드는 내부망을 타고 확산되어 6만 대 이상의 PC를 감염시켰고, 2년여 동안 원전 가동이 중단되는 피해가 발생했다.

최근에는 미국의 어느 발전소에서 외부 용역업체 기술자의 USB 스틱 메모리를 통해 악성코드가 유입되어 발전소 터빈 통제 시스템을 감염시키는 바람에 3주간 발전소 가동이 중단된 일도 있었다.

지난 2012년 감사원이 발표한 ‘국가핵심기반시설 위기관리실태’ 결과에 따르면 국내 모 공기업의 내부망 컴퓨터 2대를 표본 점검한 결과 개인용 USB가 자동실행되면서 악성코드에 감염됐던 것으로 드러났다.

USB 메모리 드라이브는 일반적으로 데이터를 저장하는 역할만 갖고 있지만 컨트롤러의 펌웨어를 조작하면 USB를 키보드와 같은 입력장치로 만들 수도 있으며, DNS 서버와 같은 네트워크 카드 등으로도 만들 수 있다. 변조된 USB 안에는 어떤 파일도 존재하지 않은 것처럼 보이지만 USB를 포맷 하더라도 악성코드는 여전히 살아있다. 즉, 이 방법을 사용하면 윈도, 리눅스 등 운영체제에 상관없이 악성코드를 감염시킬 수 있으며, 일부 시스템에서는 부트로더까지 변조, 부트 영역에 악성코드를 심어 무한정 확산도 가능하다는 것이다.

땅에 떨어진 USB도 다시 보자!

오래 전 미국 국토안전부는 USB와 관련된 사용자들의 보안 인식 부재에 관한 흥미로운 실험을 진행했다. 정부 시설이나 정부 관련 시설 근처에 사람들이 많이 지나는 길목에 USB 메모리를 떨어뜨려 놓고 사람들의 반응을 살핀 것이다. 조사 결과, 길에 떨어진 USB를 주운 사람들 중 60%는 이를 컴퓨터에 연결했다. USB 메모리에 정부기관의 공식 로고가 있는 경우에는 사용 확률이 90%까지 높아졌다는 것이다. 꽤 예전 실험이지만 수년의 시간이 지난 현재라도 그 결과가 크게 달라졌을 것으로 기대되지는 않는다.

길거리에서 주웠다며 가지고 오는 것도, 공짜 메모리 생겼다며 무턱대고 PC에 꽂는 행위는 회사나 기관을 넘어 사회 전체를 혼란에 빠뜨릴 수도 있다는 점을 명심해야 한다. 혹시라도 윈도우의 USB 자동실행 기능을 켜 두었다면 지금 바로 꺼두는 게 좋다.

Facebook [ja]コメント